随着技术的进步和网络互联,您的数字资产和设备可能会有意无意的连接到公共互联网,不知不觉中面临到更高的网络攻击风险。美国国家安全局(NSA)和网络安全与基础设施安全局(CISA)建议在紧张局势加剧之际,关键基础设施的资产所有者和运营商必须立即采取措施,确保其OT(Operational Technology)资产的安全。

近几个月来,工业自动化巨头罗克韦尔(Rockwell Automation)自动化产品接连曝出多个严重漏洞,紧急向其全球客户发布了指导意见,要求他们立即采取行动切断所有未设计用于连接互联网的工业控制系统(ICS)与互联网的连接,原因是全球地缘政治局势紧张,针对罗克韦尔设备的网络攻击活动日益猖獗。

罗克韦尔官网消息: https://www.rockwellautomation.com/en-us/trust-center/security-advisories/advisory.SD1672.html

罗克韦尔表示,网络安全人员绝不应将此类工控系统设备配置为允许来自本地网络以外的系统远程连接。通过断开互联网连接作为积极防御措施,企业可以大幅减少自身遭受攻击的风险面,确保恶意人员无法直接访问尚未修复安全漏洞的罗克韦尔工控系统,从而阻止攻击者获取目标内部网络的访问权限。

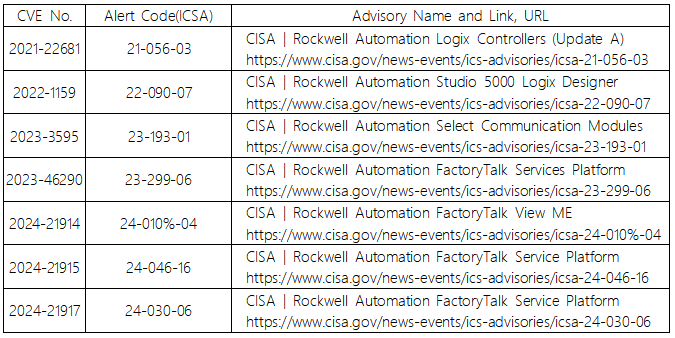

罗克韦尔还提醒客户采取必要的缓解措施,以保护其设备免受以下影响Rockwell ICS设备的安全漏洞的攻击(其中包括五月份最新披露的多个严重漏洞):

现有设备保护措施

目前,对类似曝出有高危漏洞的工控设备,罗克韦尔一般采取以下措施:

1、将受影响设备升级到厂家最新版本的固件,以便不再受到这些漏洞的影响。

2、在工控设备前部署安全防护设施,以防止工控设备被攻击。

由于工业现场的特殊性,一般工控设备部署完成后,基本是处于长期稳定运行状态,一年仅会有半个月到一个月左右的检修停机时间,即使利用检修时间去对工控设备进行固件升级,也可能存在内部程序被刷新或者被清空的风险,一旦生产控制程序被清空,那么其造成的损失和恢复成本都是极大的,所以在现场进行固件升级的可行性比较小。

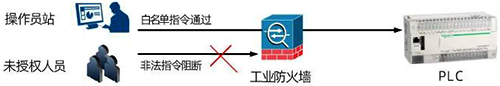

那么第2种方案,在工控设备前部署安全防护设施是目前比较可行的防护方案。通过在PLC前部署工业防火墙,来对PLC设备进行安全防护的功能,如下图所示:

该方案也满足《工业控制系统信息安全防护指南》和《GB/T22239-2008 信息系统安全等级保护基本要求》。